Introductie

Wanneer je je paspoort scant met de Yivi app, vindt er achter de schermen een geavanceerd cryptografisch verificatieproces plaats. Dit zorgt ervoor dat je paspoort echt is en niet gemanipuleerd is. In dit artikel verkennen we de technische details van hoe Yivi de echtheid van paspoorten verifieert aan de hand van internationale beveiligingsstandaarden.

De e-Paspoort Beveiligingsarchitectuur

Moderne paspoorten bevatten een RFID-chip die biometrische gegevens en persoonlijke informatie opslaat. Deze “e-paspoorten” implementeren beveiligingsmaatregelen zoals gedefinieerd door de International Civil Aviation Organization (ICAO) in de 9303-standaard. De beveiliging is gebaseerd op een Public Key Infrastructure (PKI) die cryptografische verificatie van paspoortgegevens mogelijk maakt.

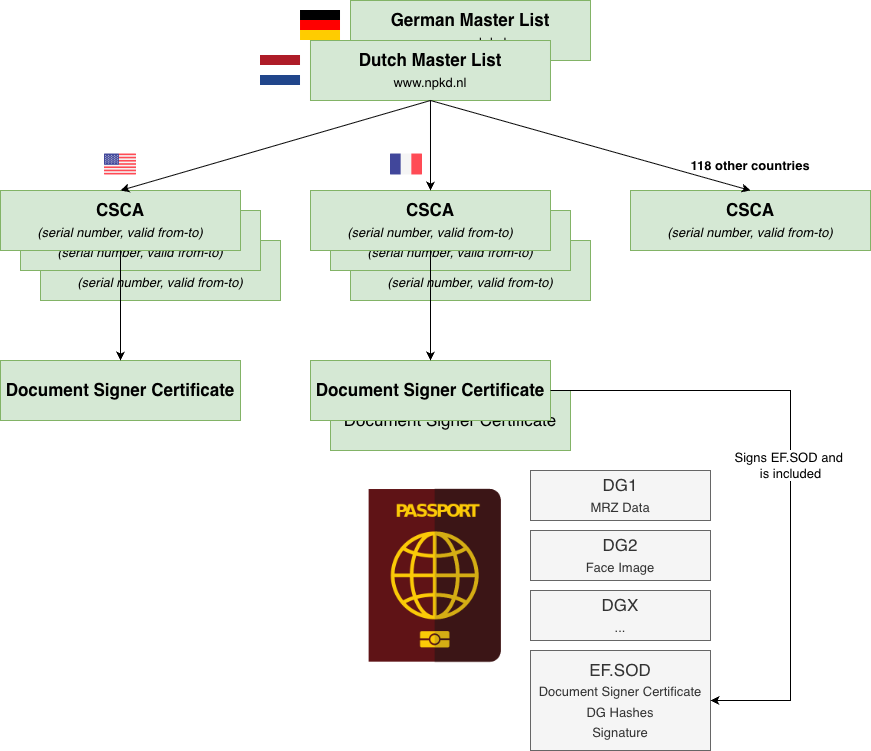

De PKI-structuur bestaat uit drie hoofdlagen:

- Country Signing Certificate Authority (CSCA): De root certificaatautoriteit van elk uitgevend land

- Document Signer Certificate (DSC): Tussenliggende certificaten gebruikt om paspoortchips te ondertekenen

- Paspoortchip: Bevat de ondertekende data (DG1-DG16) en beveiligingsobject (SOD)

Passieve Authenticatie: Verifiëren van de Digitale Handtekening

De eerste en meest cruciale stap in paspoortverificatie is Passieve Authenticatie. Dit proces verifieert dat de data op de paspoortchip daadwerkelijk is ondertekend door het uitgevende land en niet is gewijzigd sinds uitgifte.

Hoe het Werkt

- Uitlezen van de Chip: Yivi leest het beveiligingsobject (SOD) van het paspoort, dat een digitale handtekening bevat die is aangemaakt door het uitgevende land

- Certificaatketen Verificatie: De handtekening wordt geverifieerd met behulp van het Document Signer Certificate (DSC), dat zelf is ondertekend door de Country Signing Certificate Authority (CSCA)

- Masterlist Validatie: De CSCA- en DSC-certificaten worden gevalideerd aan de hand van officiële overheids-masterlists

Masterlist Ondersteuning

Yivi ondersteunt momenteel paspoortverificatie voor honderden landen. Dit doen we door de paspoort data te valideren tegen twee masterlists, namelijk

Deze masterlists zijn regelmatig bijgewerkte lijsten van geldige Document Signer Certificates die worden gepubliceerd door de overheid van elk land. Door te controleren tegen deze officiële lijsten, kan Yivi het volgende detecteren:

- Verlopen certificaten

- Ingetrokken certificaten

- Frauduleuze certificaten

Als de certificaatketen geldig is en aanwezig is in de masterlist, weten we dat de paspoortgegevens authentiek zijn en niet zijn gewijzigd.

Actieve Authenticatie: Bewijzen dat de Chip Echt is

Terwijl Passieve Authenticatie de data verifieert, bewijst het niet dat de chip zelf echt is. Een geavanceerde aanvaller zou theoretisch geldige data van een echte paspoortchip kunnen kopiëren naar een valse chip. Dit is waar Actieve Authenticatie om de hoek komt kijken.

Hoe het Werkt

Actieve Authenticatie gebruikt een challenge-response protocol:

- Challenge: Yivi genereert een willekeurige challenge en stuurt deze naar de paspoortchip

- Response: De chip ondertekent deze challenge met behulp van zijn private key (veilig opgeslagen op de chip)

- Verificatie: Yivi verifieert de handtekening met behulp van de public key opgeslagen in de DG15 datagroep van het paspoort

Dit bewijst dat de chip in het bezit is van de private key en daarom echt is. Belangrijk is dat de private key nooit de chip verlaat, waardoor het extreem moeilijk is om te klonen.

Implementatie in Yivi

Yivi implementeert Actieve Authenticatie wanneer de paspoortchip dit ondersteunt (aangegeven door de aanwezigheid van DG15). Niet alle paspoorten ondersteunen Actieve Authenticatie, aangezien dit een optionele functie is in de ICAO-standaard. Wanneer beschikbaar, voert Yivi automatisch deze extra beveiligingscontrole uit om het hoogste niveau van zekerheid te bieden.

Datagroepen en Hash Verificatie

De paspoortchip slaat data op in genummerde datagroepen (DG1-DG16), waaronder volgende datagroepen die we uitlezen:

- DG1: Machine Readable Zone (MRZ) data

- DG2: Gezichtsfoto

- DG11: Aanvullende persoonlijke gegevens

- DG15: Public key voor Actieve Authenticatie

De hash van elke datagroep wordt opgeslagen in het Security Object (SOD) en beschermd door de digitale handtekening. Wanneer Yivi het paspoort uitleest:

- Wordt elke datagroep gehasht

- Wordt de hash vergeleken met de waarde in het SOD

- Wordt de SOD-handtekening geverifieerd met behulp van de certificaatketen

Dit zorgt ervoor dat geen enkele datagroep is gewijzigd sinds het paspoort is uitgegeven.

Beveiligingsgaranties

Door Passieve Authenticatie, Actieve Authenticatie (indien beschikbaar) en masterlist-verificatie te combineren, biedt Yivi sterke beveiligingsgaranties:

✅ Authenticiteit: Het paspoort is uitgegeven door een legitieme overheidsinstantie

✅ Integriteit: De data is niet gewijzigd sinds uitgifte

✅ Niet-kloonnaarheid: Actieve Authenticatie voorkomt het klonen van chips (indien ondersteund)

✅ Up-to-date Validatie: Regelmatige masterlist-updates zorgen ervoor dat ingetrokken certificaten worden gedetecteerd

Privacy by Design

Bij het verifiëren van je paspoort hecht Yivi grote waarde aan privacybescherming en transparantie. Daarom is de volledige broncode van de verificatieserver open source beschikbaar via github.com/privacybydesign/go-passport-issuer.

Wanneer je je paspoort scant, worden de gegevens van de chip tijdelijk naar deze server gestuurd voor cryptografische validatie. De server controleert de echtheid van de handtekeningen en certificaten aan de hand van de officiële masterlists. Belangrijk: deze gegevens worden niet opgeslagen — ze worden uitsluitend gebruikt tijdens het verificatieproces.

Na succesvolle verificatie worden de relevante gegevens omgezet naar een digitale credential, die alleen de noodzakelijke informatie bevat, in lijn met het principe van dataminimalisatie. Hierbij worden afgeleide attributen berekend zoals:

- Leeftijdscategorieën (bijv. 18-plus)

- Nationaliteitskenmerk (bijv. EU-burger)

- Geboortejaar (zonder exacte geboortedatum)

Zo blijft de hoeveelheid gedeelde informatie beperkt tot wat strikt noodzakelijk is voor de toepassing.

De gegenereerde credentials worden vervolgens uitgegeven in twee formaten:

- SD-JWT VC: compatibel met het OpenID4VP-protocol, dat uitstekende interoperabiliteit biedt tussen verschillende partijen;

- Idemix: compatibel met het IRMA-protocol, dat de sterkste privacygaranties biedt dankzij selectieve onthulling en unlinkability.

Gebruikers kunnen zelf kiezen in welke context ze hun digitale identiteit willen gebruiken:

het IRMA-protocol voor maximale privacy of OpenID4VP voor brede compatibiliteit.

Conclusie

De cryptografische beveiliging van e-paspoorten, gecombineerd met Yivi’s rigoureuze verificatieproces, biedt een niveau van zekerheid dat vergelijkbaar is met fysieke paspoortinspectie, maar dan met het gemak van digitale verificatie. Door zowel Nederlandse als Duitse masterlists te ondersteunen en zowel passieve als actieve authenticatie te implementeren, zorgt Yivi ervoor dat paspoort-gebaseerde identiteitsverificatie veilig, betrouwbaar en privacy-bevorderend is.

Wilt u meer weten over het integreren van paspoortverificatie in uw organisatie? Neem contact met ons op om de mogelijkheden te bespreken.